Warum werden einige Android-Tools vom Virescanner als Bedrohung erkannt?

Gerade Tools, die im Zusammenhang mit der Aktivierung des Root-Zugriffs auf ein Gerät in Verbindung stehen, werden von Virenscannern unter Umständen als Bedrohung erkannt. Aber auch andere Tools, die teilweise auch in Anleitungen hier in unserer Wiki zur Verfügung stehen oder beschrieben werden, werden (oft fälschlicherweise) von einem installierten Virenscanner oder einer Firewall blockiert. Da diese false-positive genannten Fehlalarme gerade bei neuen Benutzern Unsicherheit schüren, wollen wir auf dieser Seite versuchen zu erklären, woher diese Meldungen kommen, wieso sie unter gewissen Umständen fälschlicherweise auftreten und geben Hinweise, wie ihr ein Tool besser selbst einschätzen könnt um zu bewerten, wie ihr mit einem Alarm eures Scanners umgehen sollt.

Hintergrund der Warnmeldungen[Bearbeiten | Quelltext bearbeiten]

Um zu verstehen, woher diese diversen Warnmeldungen kommen, machen wir einen kurzen Ausflug in die Root-Welt von Android. Grundsätzlich sollten keine Android-Geräte Root-Zugriff haben. Dies ist weder vom Betriebssystem vorgesehen, noch wurde ein standardisierter Weg implementiert, um den Zugriff zu erlangen (in der Regel ist dieser auch nicht notwendig). Das bedeutet im Umkehrschluss allerdings, dass der Root-Zugang für das Gerät nur über Umwege erlangt werden kann. Hierfür gibt es Entwickler, die sich damit beschäftigen, Sicherheitslücken im System von Android (oder dem installierten Kernel) zu finden, die dazu verwendet werden könnten, Root-Zugang auf dem Gerät zu erhalten. Wird eine entsprechende Sicherheitslücke gefunden, kann diese für eine sogenannte Privilegien-Eskalation genutzt werden, um sich Zugang zu Ressourcen des Systems zu verschaffen, die einem normalerweise verwehrt bleiben. Oft wird zur Ausnutzung der Sicherheitslücke ein Programmcode benötigt, der nicht selten für Root-Tools genutzt und veröffentlicht wird.

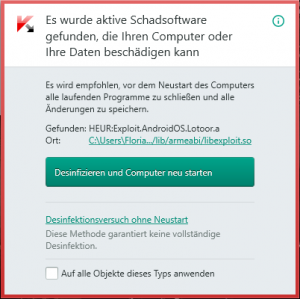

Aufgrund der Natur von Virenscannern, stehen diese dieser Vorgehensweise direkt entgegen. Die Aufgabe eines Virescanners ist es, Bedrohungen zu identifizieren, oder ein verdächtiges Verhalten zu erkennen. Ein Exploit, das in Android dazu verwendet werden kann, Root-Zugang zu erlangen (was, wie oben beschrieben, prinzipiell nicht möglich sein sollte), erfüllt oft die Kriterien, die auch zu einem Virus oder Trojaner passen. Aus diesem Grund, werden Root-Tools in Android oft als Schadcode erkannt, isoliert (~ in Quarantäne verschoben) oder durch den Antivirus gelöscht.

Da die Sicherheitslücken, die zum Erlangen von Root-Zugriff verwendet werden, oft auch für andere Zwecke missbraucht werden können (und auch der Root-Zugang in Android nicht offiziell vorgesehen ist), werden bekannte Sicherheitslücken meist schnell geschlossen, nachdem sie bekannt geworden sind. Daher ist es möglich, dass Root-Tools in einer Android-Version funktionieren, und in einer nächsten nicht mehr.

Gefahr oder nicht?[Bearbeiten | Quelltext bearbeiten]

Nun stellt sich, gerade wenn eine solche Warnmeldung soeben vom Virenscanner angezeigt wird, die Frage: Ist das Tool nun gefährlich oder nicht? Die Frage lässt sich leider nicht allgemein beantworten, da theoretisch weiterhin die Möglichkeit besteht, dass ein Root-Tool auch Code enthält, der nicht einzig dafür verwendet wird, um Root-Zugang auf dem Gerät zu erlangen. Hier muss im Einzelfall die Reputation der Download-Quelle, sowie des eigentlichen Tool an sich geprüft werden. Dazu empfiehlt es sich, das Tool durch die Suchmaschine der Wahl zu suchen und Bewertungen, Anleitungen und Kommentare von Nutzern zu lesen. In unserem Partnerforum Android-Hilfe.de werden bspw. Anleitungen und Downloads zu Tools angeboten, die i.d.R. keine Gefahr darstellen und eine hohe Reputation genießen. Auch andere etablierte Foren bieten die Möglichkeit, Root-Tools zu diskutieren, wobei ein schädliches Verhalten schnell zur Löschung und/oder einer Warnung vor dem entsprechenden Tool führt.

Eine andere Erkennungsmöglichkeit bietet sich bei einigen Virenscannern selbst an, die bekannte Android-Exploits auch als solche kennzeichnen (so wird Towelroot (welches die Sicherheitslücke CVE-2014-3153 ausnutzt) bspw. von einigen Virenscannern als Android-Exploit erkannt). Das bedeutet selbstverständlich nicht, dass bei dieser Angabe blind darauf vertraut werden kann, dass das Programm ausschließlich das macht, was es soll.

Wie weiter verfahren[Bearbeiten | Quelltext bearbeiten]

Ist die Herkunft des Tools vertrauenswürdig und das Tool selbst genießt in bekannten Android-Communities eine hohe Reputation, kann der Alarm des Virescanners oft als Fehlalarm eingestuft werden. In diesem Fall muss zur weiteren Verwendung der Datei, diese als Ausnahme im Virenscanner hinzugefügt werden. Wie das geht, ist von Virenscanner zur Virenscanner unterschiedlich und kann im jeweiligen Handbuch nachgelesen werden.

Selbstverständlich bleibt hierbei immer ein gewisses Restrisiko, dem nur schwer, bspw. durch eine Sandbox, entgegen zu wirken ist.